حملات سایبری به اشکال مختلفی وجود دارند و هر کدام با توجه به هدف مشخصی طراحی میشوند. یکی از دستهبندیهای مهم در بین این حملات، حمله مهندسی اجتماعی یا Social Engineering است. با افزایش تدابیر امنیتی در شبکهها و سیستمها، هکرها به جای نفوذ از طریق ضعفهای فنی، بیشتر به نقاط ضعف انسانی متوسل شدهاند. حملات مهندسی اجتماعی از جمله روشهایی هستند که هکرها برای دسترسی به اطلاعات حساس یا نفوذ به سیستمهای امنیتی استفاده میکنند. این حملات به جای استفاده از ابزارهای فنی پیچیده، با فریب افراد و سوءاستفاده از اعتماد یا احساسات آنها به داده و اطلاعات دسترسی پیدا میکنند. در این مقاله از بلاگ آسا، انواع حملات مهندسی اجتماعی را بررسی میکنیم و روشهای پیشگیری از آنها را توضیح میدهیم.

Social Engineering چیست؟

مهندسی اجتماعی یا Social Engineering یعنی دستکاری روانشناختی افراد برای افشای اطلاعات محرمانه یا انجام کارهایی که ممکن است امنیت شخصی یا سازمانی را به خطر بیندازند. مهاجمان معمولا از روشهایی مانند جلب اعتماد، ایجاد اضطرار یا سوءاستفاده از کنجکاوی افراد استفاده میکنند تا آنها را فریب دهند. به زبان ساده، به جای حمله به سیستمها، این حملات به انسانها هدف میگیرند.

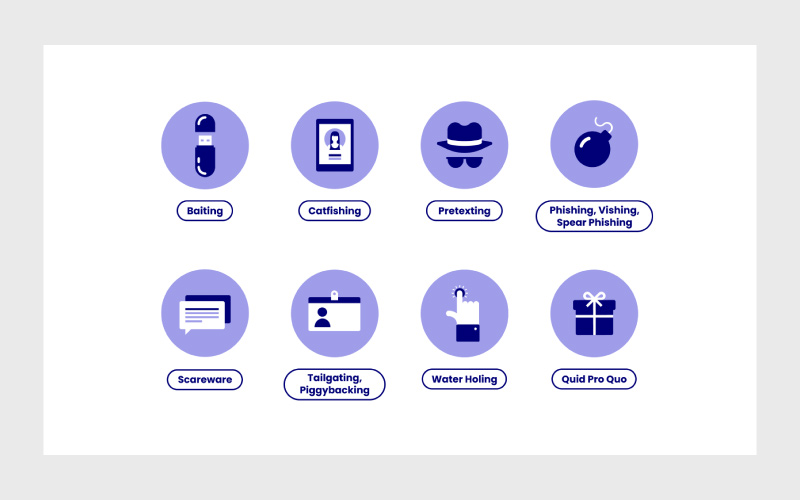

انواع حملات Social Engineering

حملات یا اسکمهای اجتماعی انواع مختلفی دارند که در این بخش به رایجترین آنها اشاره میکنیم.

۱. فیشینگ (Phishing)

فیشینگ یکی از رایجترین حملات مهندسی اجتماعی است که در آن مهاجم با ارسال ایمیلها یا پیامهای متنی جعلی، سعی در جلب اعتماد قربانی و دریافت اطلاعات حساس مانند نام کاربری، رمز عبور یا اطلاعات کارت اعتباری دارد. این پیامها معمولا حاوی لینکهای مخرب یا پیوستهای آلوده به بدافزار هستند.

۲. طعمهگذاری (Baiting)

در حملات طعمهگذاری، مهاجم با ارائه یک وعده جذاب، قربانی را به انجام عملی ترغیب میکند که باعث افشای اطلاعات یا نصب بدافزار میشود. برای مثال، قرار دادن یک USB آلوده در مکانی عمومی با برچسب جذاب، ممکن است کاربر را به استفاده از آن ترغیب کند و در نتیجه سیستم او آلوده شود.

۳. پیشمتنی (Pretexting)

در این روش، مهاجم با ایجاد یک سناریوی جعلی و معرفی خود بهعنوان فردی معتبر، سعی در کسب اطلاعات حساس از قربانی دارد. برای مثال، تماس تلفنی از سوی فردی که خود را کارمند بانک معرفی میکند و درخواست اطلاعات حساب بانکی مینماید.

۴. ترسافزاری (Scareware)

ترسافزاری شامل نمایش هشدارهای جعلی به قربانی است که سیستم او آلوده شده و برای رفع مشکل باید نرمافزار خاصی را دانلود کند. معمولا خود این نرمافزارها، بدافزار هستند و به مهاجم امکان دسترسی به سیستم قربانی را میدهند.

۵. دنبالروی (Tailgating)

در این حمله، مهاجم بدون مجوز و با دنبال کردن فرد مجاز، وارد مناطق محدود شده میشود. برای مثال، فردی بدون کارت شناسایی معتبر، در پشت سر کارمند مجاز وارد ساختمان میشود.

۶. جستجوی زبالهها (Dumpster Diving)

در این روش، مهاجم با جستجو در زبالهها و یافتن اسناد دور ریخته شده، به اطلاعات حساس دست پیدا میکند. این اطلاعات میتواند شامل صورتحسابها، مدارک شناسایی یا اطلاعات محرمانه دیگر باشد.

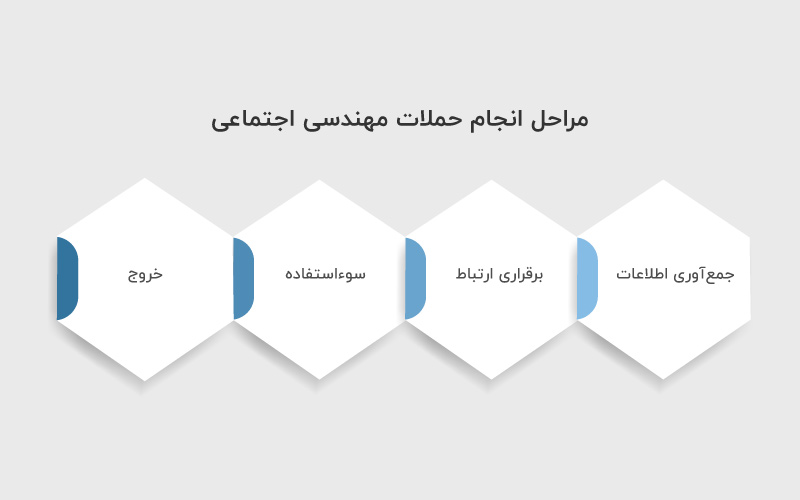

مراحل انجام حملات مهندسی اجتماعی

حملات Social Engineering معمولا از یک الگوی مشخص پیروی میکنند. این الگو نشان میدهند که حملات مهندسی اجتماعی اغلب یک فرایند تدریجی هستند و میتوان با شناخت این الگوها، خطر آنها را کاهش داد. مراحل یک حمله Social Engineering عبارتند از:

۱. جمعآوری اطلاعات: مهاجم اطلاعات لازم درباره هدف را از منابع مختلف (شبکههای اجتماعی، وبسایتها، تماسهای تلفنی و …) جمعآوری میکند.

۲. برقراری ارتباط: مهاجم با قربانی تماس گرفته و سعی میکند اعتماد او را جلب کند. این ارتباط میتواند از طریق ایمیل، تماس تلفنی یا حتی ملاقات حضوری باشد.

۳. سوءاستفاده: پس از جلب اعتماد، مهاجم تلاش میکند اطلاعات حساس را از قربانی دریافت کند یا او را به انجام عملی خاص (مثل کلیک روی لینک مخرب یا اجرای یک فایل آلوده) ترغیب کند.

۴. خروج: پس از دستیابی به اطلاعات یا نفوذ به سیستم، مهاجم تلاش میکند بدون ایجاد شک و شبهه از صحنه خارج شود.

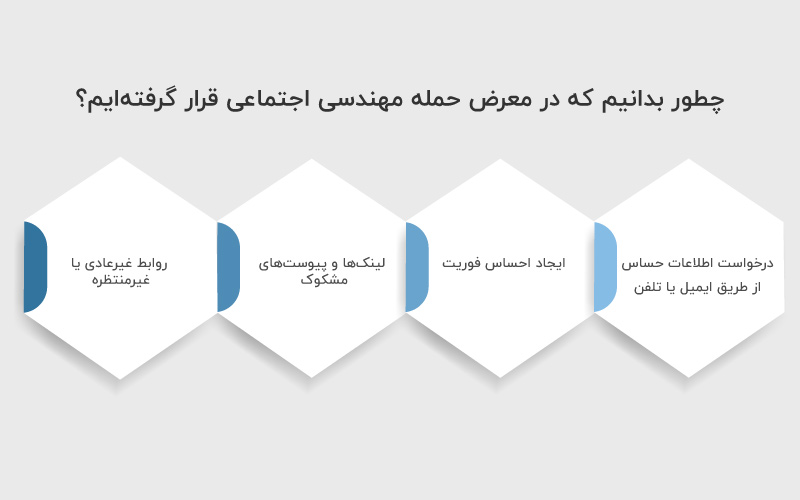

چطور بدانیم که در معرض حمله مهندسی اجتماعی قرار گرفتهایم؟

تشخیص حملات مهندسی اجتماعی سخت است، اما بعضی از نشانهها میتوانند به شما کمک کنند تا قبل از وقوع خسارت، متوجه خطر شوید:

- درخواست اطلاعات حساس از طریق ایمیل یا تلفن: بانکها، شرکتها و سازمانهای معتبر هرگز از طریق ایمیل یا تماس تلفنی، اطلاعات محرمانه مانند رمز عبور یا شماره کارت بانکی را درخواست نمیکنند.

- ایجاد احساس فوریت: اگر پیامی دریافت کردید که از شما میخواهد «همین حالا اقدام کنید» یا شما را تهدید به قطع دسترسی میکند، احتمال دارد که یک حمله مهندسی اجتماعی در جریان باشد.

- لینکها و پیوستهای مشکوک: اگر در ایمیلی از شما خواسته شده است که روی لینکی کلیک کنید یا فایلی را دانلود کنید، بهتر است قبل از هر اقدامی، آدرس فرستنده و لینک را بررسی کنید.

- روابط غیرعادی یا غیرمنتظره: اگر فردی که قبلا با شما تماس نداشته است، ناگهان اطلاعات خاصی را از شما درخواست کند، باید به نیت او شک کنید.

چرا حملات مهندسی اجتماعی تاثیر بیشتری از سایر حملات دارند؟

حملات مهندسی اجتماعی به دلیل تمرکز بر نقاط ضعف انسانی، معمولا تاثیرگذاری بیشتری نسبت به سایر حملات سایبری دارند. در ادامه به دلایل این تاثیرگذاری و مدلهای امنیتی مرتبط با مقابله با این حملات میپردازیم.

تمرکز بر آسیبپذیریهای انسانی

در حالی که بسیاری از حملات سایبری به دنبال بهرهبرداری از نقاط ضعف فنی هستند، حملات مهندسی اجتماعی بر نقاط ضعف انسانی مانند اعتماد، کنجکاوی و عدم آگاهی تمرکز دارند. این موضوع باعث میشود که حتی با وجود سیستمهای امنیتی پیشرفته، مهاجمان بتوانند از طریق فریب کاربران به اهداف خود برسند.

دور زدن مکانیزمهای امنیتی فنی

با استفاده از تکنیکهای مهندسی اجتماعی، مهاجمان میتوانند بدون نیاز به نفوذ فنی، به اطلاعات حساس دسترسی پیدا کنند. به عنوان مثال، متقاعد کردن یک کارمند برای ارائه اطلاعات محرمانه میتواند تمامی لایههای امنیتی فنی را بیاثر کند.

سادگی و کمهزینه بودن

اجرای حملات مهندسی اجتماعی نیاز به تجهیزات پیشرفته یا دانش فنی عمیق ندارد. مهاجمان میتوانند با استفاده از مهارتهای ارتباطی و روانشناختی، بهراحتی حملات خود را انجام دهند.

تشخیص و پیشگیری سخت

تشخیص حملات مهندسی اجتماعی بهدلیل ماهیت غیر فنی و استفاده از تعاملات انسانی، دشوار است. علاوهبر این، پیشگیری از این حملات نیازمند آموزش و آگاهیبخشی مداوم به کاربران است که ممکن است در همه سازمانها به درستی انجام نشود.

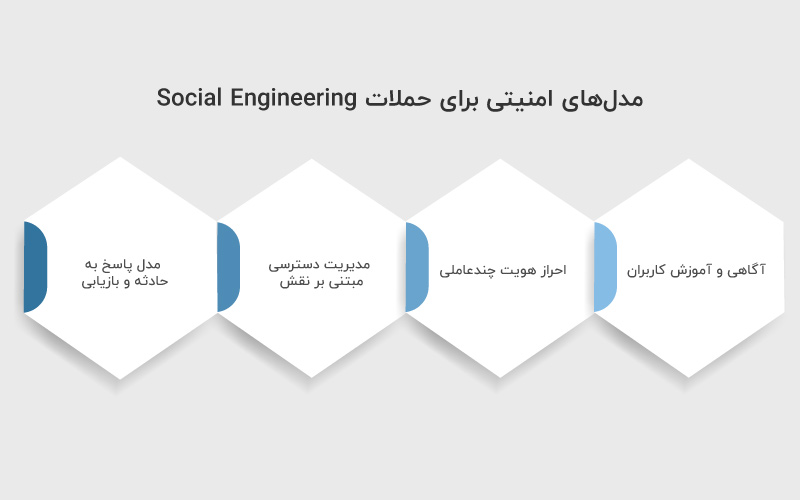

مدلهای امنیتی برای حملات Social Engineering

برای مقابله موثر با حملات مهندسی اجتماعی، مدلهای امنیتی مختلفی ایجاد شدهاند که در ادامه به برخی از آنها اشاره میکنیم. با اجرای این مدلهای امنیتی و تمرکز بر آموزش و آگاهیبخشی، سازمانها میتوانند مقاومت خود را در برابر حملات مهندسی اجتماعی افزایش دهند و از اطلاعات و سیستمهای خود بهصورت موثرتری محافظت کنند.

۱. آگاهی و آموزش کاربران

این مدل روی آموزش و افزایش آگاهی کاربران درباره تکنیکهای مهندسی اجتماعی تمرکز دارد. با ارائه دورههای آموزشی و شبیهسازی حملات، کاربران میتوانند مهارتهای لازم برای شناسایی و مقابله با این حملات را کسب کنند. برای اینکار شرکتها میتوانند به کمک برگزاری کارگاهها و دورههای آموزشی منظم، شبیهسازی حملات مهندسی اجتماعی برای تمرین کاربران و ارائه منابع آموزشی بهروز، کارکنان خود را در برابر این حملات مقاوم کنند.

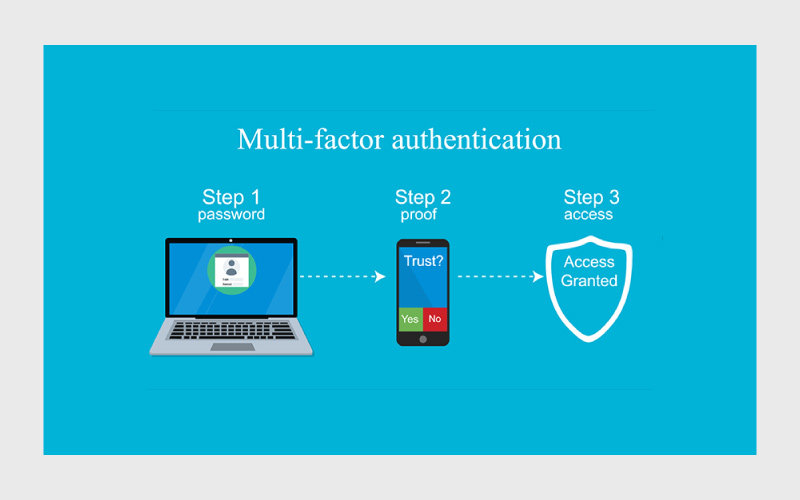

۲. احراز هویت چندعاملی (MFA)

استفاده از احراز هویت چندعاملی میتواند لایههای امنیتی بیشتری ایجاد کرده و دسترسی غیرمجاز را دشوارتر کند. حتی در صورت افشای اطلاعات ورود توسط کاربر، لایههای اضافی احراز هویت میتوانند مانع از دسترسی مهاجم شوند. این فرایند امنیت حسابهای کاربری را افزایش و ریسک دسترسی غیرمجاز را کاهش میدهد.

۳. مدیریت دسترسی مبتنی بر نقش (RBAC)

در این مدل، دسترسی کاربران به منابع و اطلاعات بر اساس نقشها و مسئولیتهای آنها تعیین میشود. این رویکرد میتواند میزان دسترسی افراد را محدود کرده و در صورت وقوع حمله، دامنه خسارت را کاهش دهد. در این روش سطوح دسترسی بر اساس نقشهای سازمانی تعیین میشوند و احتمال افشای اطلاعات حساس را کاهش میدهد.

۴. مدل پاسخ به حادثه و بازیابی

این مدل شامل برنامهریزی برای شناسایی، پاسخ و بازیابی از حملات مهندسی اجتماعی است. با داشتن یک برنامه پاسخ به حادثه، سازمانها میتوانند بهسرعت به حملات واکنش نشان داده و تاثیرات آن را به حداقل برسانند.

مراحل کلیدی:

- شناسایی سریع حمله

- اقدامات فوری برای مهار حمله

- بازیابی سیستمها و اطلاعات

- تحلیل و بهبود فرایندها برای جلوگیری از حملات آینده

نقش فرهنگ سازمانی در پیشگیری از حملات مهندسی اجتماعی

سازمانها میتوانند با ایجاد یک فرهنگ امنیتی قوی، آسیبپذیری خود را در برابر حملات مهندسی اجتماعی کاهش دهند. بعضی از اقدامات موثر در این راستا عبارتند از:

- آموزش مداوم کارکنان: سازمانها باید به صورت دورهای، کارگاههای آموزشی درباره تهدیدات مهندسی اجتماعی برگزار کنند.

- ایجاد سیاستهای امنیتی سختگیرانه: محدود کردن دسترسی به اطلاعات حساس و استفاده از روشهای احراز هویت چندعاملی (MFA) میتواند امنیت سازمان را افزایش دهد.

- گزارشدهی سریع حملات مشکوک: کارمندان باید تشویق شوند که هرگونه تماس یا درخواست مشکوک را بلافاصله به واحد امنیتی گزارش دهند.

جمعبندی؛ فریب هیجانات را نخورید

حملات Social Engineering به دلیل سوءاستفاده از نقاط ضعف انسانی، بسیار خطرناک هستند و حتی میتوانند قویترین سیستمهای امنیتی را هم دور بزنند. برای مقابله با این حملات، باید آگاهی را افزایش داد، سیاستهای امنیتی سختگیرانهای را اجرا کرد و کارکنان را برای شناسایی این حملات آموزش داد. همچنین، استفاده از روشهای امنیتی مانند احراز هویت چندعاملی و کنترل دسترسی میتواند تا حد زیادی از موفقیت این حملات جلوگیری کند.

منابع

سوالات متداول

– بررسی آدرس ایمیل فرستنده برای اطمینان از معتبر بودن.

– دقت به اشتباهات املایی یا گرامری در متن پیام.

– اجتناب از کلیک روی لینکهای ناشناخته یا دانلود فایلهای ضمیمه.

– شک به پیامهایی که ادعای اضطرار یا فوریت میکنند.

این حملات بیشتر افرادی را هدف قرار میدهند که دسترسی به اطلاعات حساس دارند. به عنوان مثال، کارمندان شرکتها (بهویژه در بخشهای مالی یا فناوری اطلاعات) و مدیران ارشد که منابع کلیدی سازمان را مدیریت میکنند، از اهداف اصلی هستند. علاوه بر این، کاربران عادی نیز به دلیل اطلاعات مالی یا شخصیشان مورد حمله قرار میگیرند.

حملات Social Engineering بر ضعفهای انسانی تمرکز دارند و از روانشناسی و اعتمادسازی برای فریب افراد استفاده میکنند. در مقابل، حملات سایبری تکنیکی با بهرهگیری از آسیبپذیریهای فنی در سیستمها، مانند نصب بدافزار یا استفاده از اکسپلویتها، اطلاعات را به دست میآورند یا سیستمها را مختل میکنند.

دیدگاهتان را بنویسید