در عصر فناوری اطلاعات، جایی که تمامی جنبههای زندگی ما به فناوریهای دیجیتال گره خورده است، حملات سایبری به یک تهدید جدی برای کاربران فردی و سازمانهای بزرگ تبدیل شدهاند. یکی از پیچیدهترین و خطرناکترین این حملات، حملات روز صفر (Zero-Day Attacks) هستند. این حملات به دلیل ماهیت ناشناخته و غیرقابلپیشبینی خود میتوانند خسارتهای جدی و جبرانناپذیری به بار آورند.

این مقاله یک راهنمای جامع برای آشنایی با حملات روز صفر است. ابتدا به تعریف این نوع حملات و ماهیت آنها خواهیم پرداخت، سپس نحوه عملکرد، انواع و پیامدهای این حملات را بررسی میکنیم. همچنین استراتژیهای پیشگیرانه و روشهای تخصصی مقابله با این تهدیدات را توضیح میدهیم تا شما بتوانید سیستمهای خود را در برابر آنها محافظت کنید.

حملات روز صفر (Zero-Day Attack) چیست؟

حملات روز صفر، به سوءاستفاده از آسیبپذیریهایی اشاره دارد که پیش از این توسط توسعهدهندگان نرمافزار یا کارشناسان امنیتی شناسایی نشدهاند. این نوع حملات معمولا پیش از اینکه توسعهدهندگان بتوانند یک اصلاحیه (پچ) برای برطرف کردن آسیبپذیری ارائه دهند، انجام میشود.

دلیل نام گذاری حملات روز صفر

اصطلاح «روز صفر» به این موضوع اشاره دارد که توسعهدهندگان نرمافزار هیچ زمان (یعنی صفر روز) برای شناسایی و اصلاح نقص امنیتی قبل از سوءاستفاده توسط مهاجمان در اختیار ندارند. این حملات اغلب ناگهانی، سریع و بسیار خطرناک هستند.

ویژگیهای حملات روز صفر

ناشناخته بودن: آسیبپذیریهایی که هنوز کشف نشدهاند.

بدون پچ بودن: به دلیل ناشناخته بودن نقص، هیچ راهحل یا بهروزرسانی برای رفع آن وجود ندارد.

اثرگذاری سریع: مهاجمان میتوانند در کوتاهترین زمان ممکن از نقص برای اهداف مخرب استفاده کنند.

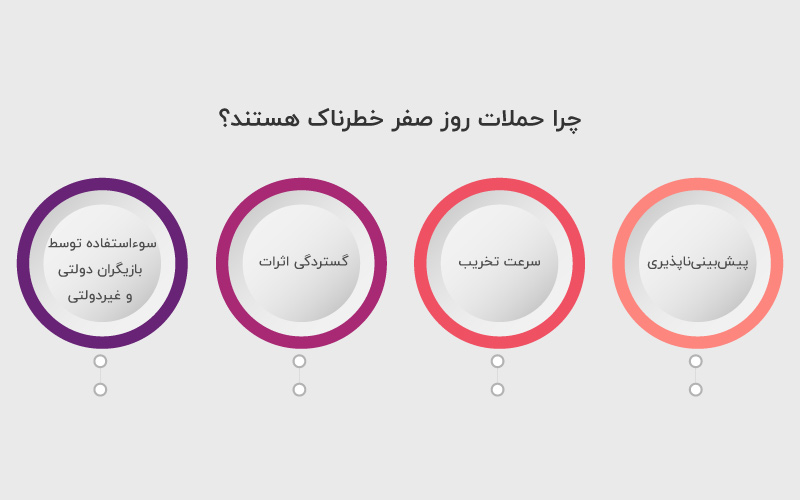

چرا حملات روز صفر خطرناک هستند؟

حملات روز صفر به دلیل ماهیت پنهانی و سرعت بالای اجرا یکی از خطرناکترین تهدیدات سایبری به شمار میروند. زمانی که یک آسیبپذیری روز صفر مورد سوءاستفاده قرار میگیرد، معمولا هیچ دفاع مشخص یا پچی برای جلوگیری از آن وجود ندارد. همین عامل باعث میشود که سازمانها و کاربران هیچ فرصتی برای آمادگی یا واکنش فوری نداشته باشند. خطرات ناشی از این حملات نهتنها به سیستمهای هدف بلکه به شبکههای گستردهای از کاربران و حتی زیرساختهای حیاتی کشورها هم سرایت میکند.

پس به طور خلاصه دلایل کلیدی خطرناک بودن حملات روز صفر عبارتاند از:

- پیشبینیناپذیری: این حملات هیچ نشانهای از پیش ندارند و اغلب تا زمان اجرا ناشناخته میمانند.

- سرعت تخریب: مهاجمان میتوانند در زمانی کوتاه خسارتهای جبرانناپذیری وارد کنند.

- گستردگی اثرات: از یک سیستم شخصی تا زیرساختهای ملی میتواند هدف قرار گیرد.

- سوءاستفاده توسط بازیگران دولتی و غیردولتی: گروههای هکری و حتی دولتها میتوانند از این حملات برای اهداف سیاسی و اقتصادی استفاده کنند.

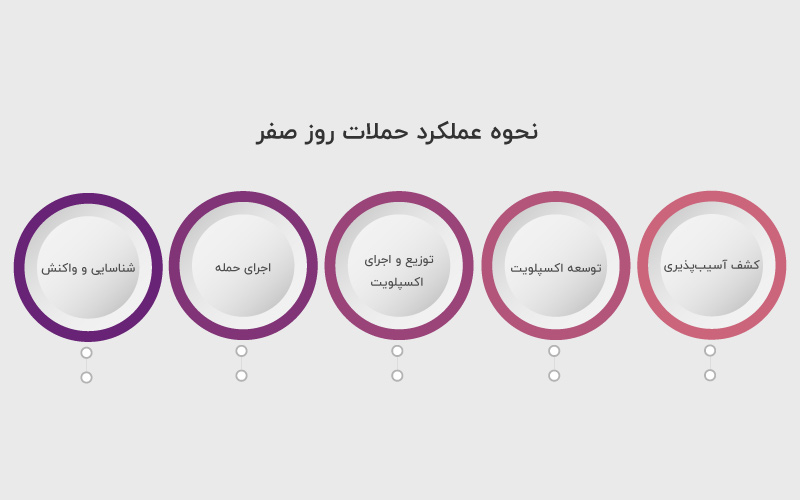

نحوه عملکرد حملات روز صفر

برای درک بهتر این نوع حملات، باید به فرآیند دقیق آنها نگاهی بیندازیم. حملات روز صفر به صورت یک چرخه مشخص از مراحل انجام میشوند. هر یک از این مراحل به دقت برنامهریزی و اجرا میشوند تا مهاجمان بتوانند به اهداف خود دست یابند.

۱- کشف آسیبپذیری

مهاجمان یا گروههای هکری ابتدا با استفاده از ابزارهای پیشرفته یا روشهای دستی به دنبال ضعفهای امنیتی در نرمافزارها یا سختافزارها میگردند. این آسیبپذیریها معمولا در کدهای پیچیده یا فرآیندهای ناقص توسعه پیدا میشوند.

- مثال کاربردی: شناسایی یک خطای منطقی در کد یک سیستمعامل که به مهاجم اجازه میدهد دسترسی سطح بالا پیدا کند.

- ابزارها: اسکنرهای امنیتی، دیباگرها و ابزارهای مهندسی معکوس.

۲- توسعه اکسپلویت

پس از کشف آسیبپذیری، مهاجمان یک کد مخرب یا اکسپلویت ایجاد میکنند که میتواند از نقص استفاده کند. توسعه اکسپلویت نیاز به تخصص عمیق در برنامهنویسی و آگاهی از ساختار سیستمهای هدف دارد.

- جزئیات فنی:

- استفاده از Buffer Overflow برای دسترسی به حافظه غیرمجاز

- بهرهگیری از Privilege Escalation برای دسترسی به سطوح بالاتر سیستم

۳- توزیع و اجرای اکسپلویت

این مرحله شامل رساندن کد مخرب به سیستم هدف است. مهاجمان از روشهایی مانند ایمیلهای فیشینگ، دانلودهای مخرب و یا حتی دستکاری زنجیره تامین استفاده میکنند.

- تکنیکها:

- ارسال فایلهای آلوده به قربانیان از طریق ایمیل

- تزریق کد مخرب به یک سایت قانونی برای آلوده کردن بازدیدکنندگان

۴- اجرای حمله

در این مرحله، کد مخرب اجرا شده و مهاجم کنترل سیستم هدف را به دست میگیرد. این مرحله ممکن است شامل سرقت دادهها، نصب بدافزارهای دیگر یا تخریب سیستم باشد.

- ابزارهای مهاجمان: ابزارهای Command-and-Control (C2) برای مدیریت دسترسی از راه دور

۵- شناسایی و واکنش

معمولا حملات روز صفر زمانی کشف میشوند که اثرات مخرب آنها آشکار شود. در این مرحله، تیمهای امنیتی آسیبپذیری را شناسایی کرده و شروع به ارائه اصلاحیه (پچ) میکنند.

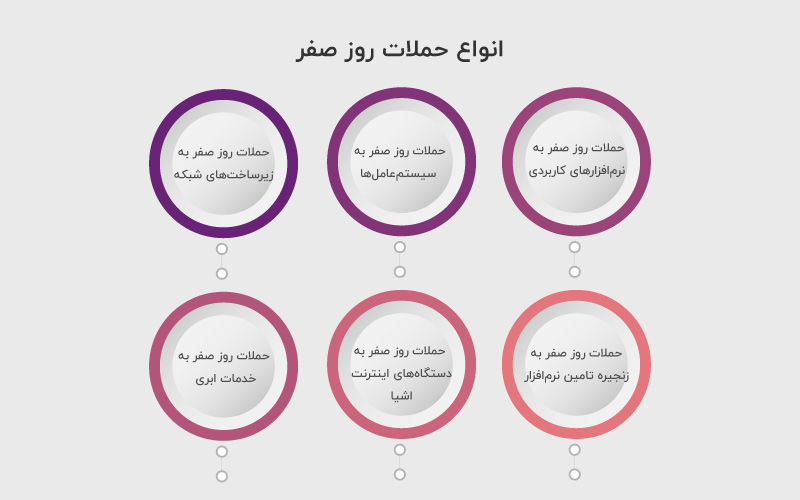

انواع حملات روز صفر

حملات روز صفر بسته به اهداف، روش اجرا و نوع آسیبپذیری مورد سوءاستفاده به دستههای مختلفی تقسیم میشوند. شناخت این دستهها به سازمانها و کارشناسان امنیت سایبری کمک میکند تا روشهای بهتری برای شناسایی و مقابله با این تهدیدات اتخاذ کنند.

۱- حملات روز صفر به نرمافزارهای کاربردی

نرمافزارهای کاربردی مانند مرورگرها، مجموعههای اداری، ابزارهای ویرایش تصویر و حتی نرمافزارهای امنیتی هدف اصلی این نوع حملات هستند. این نرمافزارها به دلیل گستردگی استفاده و تنوع قابلیتها، احتمال بیشتری برای داشتن آسیبپذیریهای پنهان دارند.

- نمونههای متداول:

- سوءاستفاده از نقص در پردازش فایلهای PDF برای اجرای کدهای مخرب

- نفوذ به افزونههای مرورگرها که به حملهکننده امکان دسترسی به اطلاعات حساس را میدهد

- اقدامات پیشگیرانه:

- استفاده از ابزارهای تحلیل کد استاتیک (Static Code Analysis) برای شناسایی نقصهای امنیتی پیش از انتشار نرمافزار

- تنظیم محدودیتهای دسترسی برای نرمافزارهای حساس

۲- حملات روز صفر به سیستمعاملها

سیستمعاملها به عنوان پایه اصلی عملکرد دستگاهها، هدفی کلیدی برای مهاجمان محسوب میشوند. آسیبپذیریهای این بخش میتوانند تاثیر گستردهای داشته باشند، زیرا مهاجمان با نفوذ به سیستمعامل میتوانند به تمام دادهها و برنامههای سیستم دسترسی پیدا کنند.

- نمونههای حمله:

- بهرهبرداری از ضعف در مدیریت حافظه سیستمعامل (Memory Management) برای اجرای کدهای مخرب

- نفوذ به سیستمهای شناسایی کاربر (Authentication Systems) برای دسترسی غیرمجاز.

- روشهای مقابله:

- اعمال سیاستهای بهروزرسانی خودکار برای سیستمعاملها

- جداسازی سطح دسترسی کاربران و برنامهها برای جلوگیری از نفوذ عمیق

۳- حملات روز صفر به زیرساختهای شبکه

این نوع حملات به سختافزارها و پروتکلهای مورد استفاده در زیرساختهای شبکه مانند روترها، سوئیچها و فایروالها متمرکز است. ضعف در این اجزا میتواند منجر به کنترل کل شبکه توسط مهاجمان شود.

- شیوههای اجرا:

- بهرهبرداری از آسیبپذیریهای پروتکلهای مسیریابی مانند BGP برای هدایت ترافیک به سمت مهاجم

- نفوذ به روترها با هدف تغییر تنظیمات امنیتی و دسترسی به شبکههای داخلی

- اقدامات دفاعی:

- استفاده از پروتکلهای امن مانند TLS و IPSec

- اجرای سیاستهای سختگیرانه دسترسی به شبکه (NAC)

۴- حملات روز صفر به زنجیره تامین نرمافزار

در این نوع حملات، مهاجمان از طریق دستکاری در فرآیند تولید یا توزیع نرمافزار وارد عمل میشوند. هدف این است که کد مخرب را بهصورت غیرمستقیم به کاربران منتقل کنند.

- مثال مشهور:

- حمله به زنجیره تأمین SolarWinds، جایی که بدافزار در یکی از بهروزرسانیهای نرمافزاری قرار گرفت و به سازمانهای دولتی و خصوصی نفوذ کرد.

- روشهای دفاعی:

- استفاده از امضای دیجیتال برای تایید اصالت نرمافزار

- پایش مداوم تمام مراحل توسعه و توزیع نرمافزار

۵- حملات روز صفر به دستگاههای اینترنت اشیا (IoT)

با گسترش استفاده از دستگاههای IoT، این دستگاهها به اهداف جذابی برای حملات روز صفر تبدیل شدهاند. ضعفهای امنیتی در این دستگاهها اغلب به دلیل طراحی ساده و محدودیتهای سختافزاری رخ میدهند.

- مثالها:

- نفوذ به دوربینهای امنیتی IoT برای جاسوسی

- سوءاستفاده از سیستمهای هوشمند خانگی برای دسترسی به شبکههای داخلی

- پیشنهادات امنیتی:

- تفکیک دستگاههای IoT از شبکه اصلی با استفاده از VLAN

- اطمینان از بهروزرسانی منظم فریمور دستگاهها

۶- حملات روز صفر به خدمات ابری

پلتفرمهای ابری که خدمات ذخیرهسازی داده و پردازش را ارائه میدهند، به دلیل گستردگی دسترسی و حجم عظیم دادهها، هدفی جذاب برای مهاجمان هستند.

- جزئیات حملات:

- سوءاستفاده از آسیبپذیری در APIهای خدمات ابری

- حمله به محیطهای چندمستاجری (Multi-Tenant) برای دسترسی به دادههای سایر کاربران

- پیشنهادات امنیتی:

- نظارت مداوم بر فعالیتهای مشکوک در زیرساختهای ابری

- استفاده از رمزنگاری برای حفاظت از دادهها

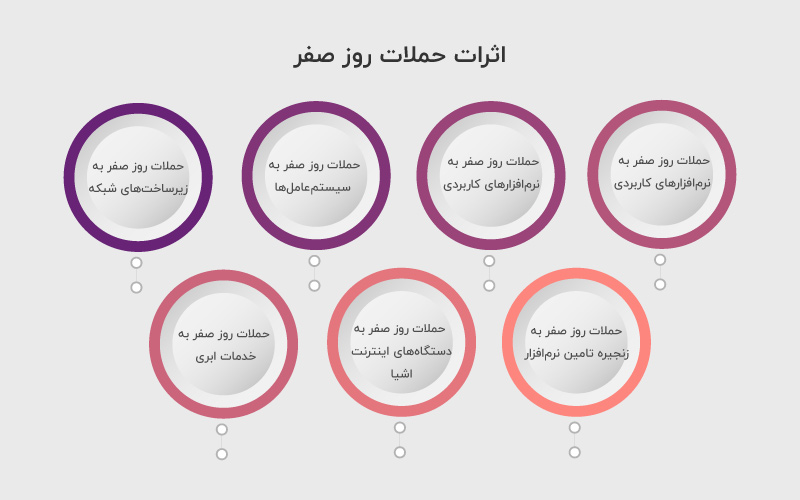

اثرات حملات روز صفر

حملات روز صفر به دلیل ماهیت ناشناخته و پیشبینیناپذیرشان میتوانند اثرات مخربی بر سازمانها، افراد و حتی زیرساختهای حیاتی کشورها داشته باشند. این اثرات بهطور مستقیم به میزان بهرهبرداری مهاجمان از آسیبپذیری و نوع سیستم یا سازمان مورد هدف بستگی دارد. در ادامه، اثرات کلیدی این نوع حملات با جزئیات بررسی شده است:

۱- نشت و سرقت اطلاعات حساس

یکی از رایجترین و مخربترین پیامدهای حملات روز صفر، دسترسی غیرمجاز مهاجمان به اطلاعات حساس است. این اطلاعات ممکن است شامل دادههای مشتریان، اطلاعات مالی، اسرار تجاری یا حتی دادههای دولتی و نظامی باشد.

- پیامدها:

- افشای اطلاعات شخصی کاربران میتواند منجر به کلاهبرداریهای مالی و سرقت هویت شود

- سازمانها ممکن است به دلیل نشت دادهها، با مجازاتهای قانونی و مالی روبهرو شوند

۲- اختلال در عملکرد سیستمها و خدمات

حملات روز صفر میتوانند با مختل کردن سیستمها یا بهرهبرداری از آسیبپذیریها، عملکرد خدمات حیاتی را متوقف کنند. این نوع اختلالات در صنایع حساس، مانند بهداشت و درمان یا حملونقل، میتواند عواقب جبرانناپذیری داشته باشد.

- پیامدها:

- قطع خدمات عمومی مانند برق یا آبرسانی

- توقف خطوط تولید در کارخانهها، منجر به ضررهای مالی هنگفت

۳- آسیب به شهرت و اعتبار سازمانها

نشت دادهها یا اختلال در خدمات میتواند بهشدت اعتبار یک سازمان را خدشهدار کند. مشتریان و شرکا اغلب نسبت به سازمانهایی که قربانی حملات سایبری میشوند، بیاعتماد میشوند.

- پیامدها:

- کاهش ارزش برند و از دست دادن سهم بازار

- دشواری در جذب مشتریان جدید و حفظ مشتریان قدیمی

۴- خسارات مالی هنگفت

حملات روز صفر میتوانند به هزینههای مالی قابلتوجهی منجر شوند، از جمله هزینههای بازیابی سیستمها، پرداخت جریمههای قانونی و کاهش درآمد.

- پیامدها:

- سازمانها برای بازگرداندن سیستمها به حالت عادی و بازیابی دادهها باید هزینههای زیادی صرف کنند

- اختلال در خدمات یا تعطیلی کسبوکار به دلیل حمله میتواند درآمدها را کاهش دهد

۵- تهدید امنیت ملی

در سطح کلان، حملات روز صفر میتوانند تهدیدی جدی برای امنیت ملی باشند. مهاجمان میتوانند زیرساختهای حیاتی مانند شبکههای برق، سامانههای حملونقل یا سیستمهای ارتباطی را هدف قرار دهند.

- پیامدها:

- ایجاد آشفتگی در زندگی روزمره مردم

- تضعیف توانایی یک کشور برای مقابله با تهدیدات خارجی یا بحرانهای داخلی

۶- امکان گسترش بدافزارها

آسیبپذیریهای روز صفر میتوانند برای انتشار بدافزارهای پیچیده و مخرب استفاده شوند که قابلیت تکثیر و گسترش خودکار دارند.

- پیامدها:

- مهاجمان میتوانند از آسیبپذیری برای ایجاد کرمهای سایبری استفاده کنند که بدون نیاز به تعامل کاربر گسترش پیدا میکنند

- این بدافزارها ممکن است به شبکههای گسترده نفوذ کرده و عملکرد کل سیستم را مختل کنند

۷- ایجاد رقابتهای مخرب و جاسوسی صنعتی

حملات روز صفر به شرکتهای تجاری میتوانند ابزاری برای جاسوسی صنعتی یا خرابکاری در رقابتهای تجاری باشند.

- پیامدها:

- سرقت اسرار تجاری، نقشههای طراحی یا استراتژیهای بازاریابی

- کاهش توان رقابتی شرکت هدف و تضعیف موقعیت آن در بازار

روشهای مقابله با حملات روز صفر

در این بخش به راهکارهایی میپردازیم که تا احتمال بروز حملات روز صفر را کاهش میدهند.

۱- بهروزرسانی و مدیریت وصلهها

یکی از موثرترین راهها برای کاهش خطر، اعمال سریع وصلههای امنیتی است. بسیاری از توسعهدهندگان بهمحض شناسایی یک آسیبپذیری، بهروزرسانیهایی ارائه میدهند که باید توسط کاربران اعمال شوند.

۲- استفاده از ابزارهای پیشرفته امنیتی

استفاده از سیستمهای تشخیص نفوذ (IDS) میتوانند رفتارهای غیرمعمول را شناسایی کرده و به مدیران هشدار دهند. همچنین نصب فایروالها که ترافیک مشکوک را مسدود میکنند، میتواند احتمال بروز این نوع حملات را کم کنند.

۳- بهرهگیری از هوش مصنوعی و یادگیری ماشین

تکنولوژیهای پیشرفته مبتنی بر یادگیری ماشین میتوانند فعالیتهای مشکوک را تحلیل کرده و تهدیدات احتمالی را شناسایی کنند.

۴- همکاری با محققان امنیتی

بسیاری از سازمانها از طریق برنامههای جایزهگذاری، محققان را تشویق به کشف آسیبپذیریهای خود میکنند. این روش میتواند کمک کند تا پیش از سوءاستفاده، نقصها برطرف شوند.

۵- مدیریت دسترسیها

با محدود کردن دسترسی کاربران به دادهها و سیستمهای حساس، میتوان از گسترش حملات جلوگیری کرد.

۶- انجام تست نفوذ

با شبیهسازی حملات سایبری، نقاط ضعف سیستم شناسایی و برطرف میشوند.

۷- برنامهریزی برای بازیابی

وجود برنامههای پشتیبانگیری و بازیابی میتواند اثرات حملات روز صفر را کاهش دهد.

سخن پایانی

حملات روز صفر، یکی از خطرناکترین و پیچیدهترین تهدیدات دنیای سایبری هستند. اگرچه جلوگیری کامل از این حملات ممکن نیست، اما با استفاده از ابزارهای پیشرفته، بهروزرسانی مداوم و ارتقای آگاهی کاربران، میتوان اثرات آنها را به حداقل رساند. فراموش نکنیم که امنیت سایبری یک مسئولیت جمعی است و نیازمند همکاری مداوم بین سازمانها، محققان و کاربران است.

منابع:

https://www.helixstorm.com/blog/how-to-prevent-zero-day-attacks/

https://nordicdefender.com/blog/how-to-handle-zero-day-vulnerability-methods-and-strategies

https://ccoe.dsci.in/blog/what-is-zero-day-attacks-types-and-how-to-prevent-them

دیدگاهتان را بنویسید