با افزایش پیچیدگی حملات سایبری و پیشرفت تکنولوژی، اهمیت حفظ امنیت شبکهها به شکل قابل توجهی افزایش یافته است. یکی از ابزارهای حیاتی برای محافظت از دادهها و سیستمها در برابر تهدیدات، سیستم تشخیص نفوذ (Intrusion Detection System – IDS) است. این سیستمها با شناسایی و نظارت بر ترافیک شبکه، حملات و تهدیدهای بالقوه را شناسایی و از آنها جلوگیری میکنند. در این مقاله از بلاگ آسا به بررسی سیستمهای تشخیص نفوذ، انواع آن و نحوه عملکرد این ابزارهای امنیتی میپردازیم. با ما همراه باشید.

سیستم تشخیص نفوذ (IDS) چیست؟

سیستم تشخیص نفوذ (IDS) مجموعهای از ابزارها و تکنیکهای امنیتی است که برای شناسایی و هشدار درباره فعالیتهای غیرمجاز یا مشکوک در یک شبکه یا سیستم به کار میرود. این سیستمها با تجزیهوتحلیل ترافیک، فایلهای سیستم و رفتار کاربران، الگوهای غیرعادی را تشخیص داده و به ادمین سیستم هشدار میدهند. هدف اصلی IDS شناسایی حملات در مراحل اولیه و هشدار به تیم امنیتی است تا فرصت کافی برای مقابله با تهدید فراهم شود. به این ترتیب، از نفوذهای مخرب و آسیب به زیرساختهای حیاتی جلوگیری میشود.

سیستمهای تشخیص نفوذ بهطور کلی دو هدف اصلی را دنبال میکنند:

۱. شناسایی فعالیتهای غیرمجاز: با تحلیل فعالیتهای کاربران و ترافیک شبکه، IDS به شناسایی الگوهای ناهنجار کمک میکند.

۲. هشداردهی سریع: IDS پس از شناسایی تهدید، بلافاصله به تیم امنیتی یا مدیران شبکه هشدار میدهد.

IDS چطور کار میکند؟

سیستمهای تشخیص نفوذ از دو روش اصلی برای شناسایی تهدیدات استفاده میکنند:

تشخیص مبتنی بر امضا (Signature-based Detection): این روش حملات را براساس الگوهای از پیش تعریفشده شناسایی میکند. هر حمله امضای دیجیتالی خاصی دارد که در پایگاه داده IDS ذخیره شده و ترافیک شبکه با آن مقایسه میشود. این روش برای تهدیدات شناختهشده بسیار موثر است، اما برای شناسایی حملات جدید کارایی کمی دارد.

تشخیص مبتنی بر رفتار و ناهنجاری (Anomaly-based Detection): در این روش، IDS الگوی رفتار عادی شبکه را یاد میگیرد و سپس هرگونه انحراف از این الگو را بهعنوان تهدید بالقوه شناسایی میکند. این روش برای شناسایی حملات جدید و ناشناخته موثرتر است اما ممکن است هشدارهای اشتباه بیشتری ایجاد کند.

انواع سیستمهای تشخیص نفوذ

سیستمهای تشخیص نفوذ به ۴ دسته تقسیم میشوند:

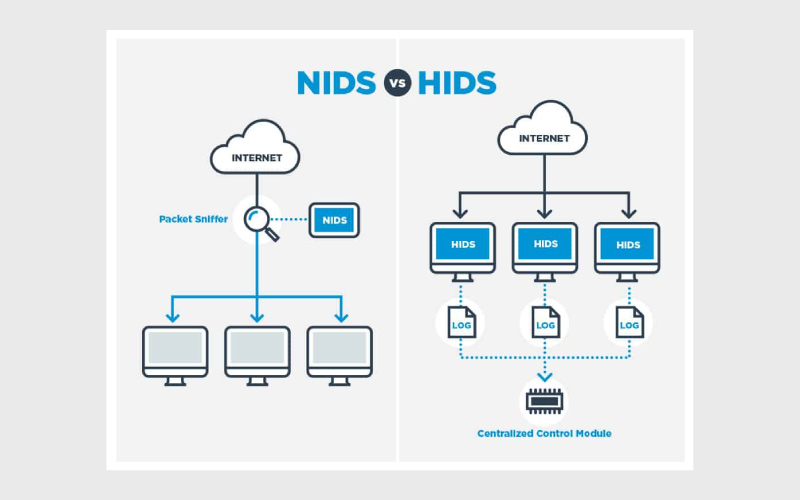

۱. سیستم تشخیص نفوذ مبتنی بر شبکه (NIDS)

این سیستمها ترافیک شبکه را تجزیهوتحلیل میکنند و حملاتی مانند حملات سیلابی (Flood Attack) یا DDoS را شناسایی میکنند. ابزارهایی مانند Snort، Suricata و Zeek از نمونههای محبوب NIDS هستند. بهعنوان مثال، در یکی از حملات بزرگ DDoS علیه GitHub، از NIDS برای شناسایی سریع حمله و جلوگیری از قطع سرویس استفاده شد.

بیشتر بخوانید: حملات DDoS چیست؟

۲. سیستم تشخیص نفوذ مبتنی بر میزبان (HIDS)

این ابزارها روی سیستمعامل نصب میشوند و فعالیتهای محلی مانند تغییرات فایلها یا رجیستری را پایش میکنند. این روش برای شناسایی تهدیدات داخلی بسیار موثر است.

۳. سیستم تشخیص نفوذ مبتنی بر پروتکل (PIDS)

این سیستمها ارتباطات شبکهای که از پروتکلهای خاص استفاده میکنند (مانند HTTP یا FTP) را تحلیل کرده و ناهنجاریها را شناسایی میکنند.

۴. سیستم تشخیص نفوذ مبتنی بر برنامه (APIDS)

این نوع IDS تغییرات و رفتارهای مشکوک در برنامههای کاربردی را بررسی میکند و بیشتر در محیطهای حساس مانند سامانههای بانکی به کار میرود.

مزایای استفاده از سیستمهای IDS

استفاده از سیستمهای IDS مزایای متعددی دارد و به نوعی یک الزام برای سیستمهای حساس است. از مهمترین این مزایا میتوانیم به موارد زیر اشاره کنیم:

- شناسایی سریع تهدیدات: IDS میتواند با شناسایی سریع تهدیدات و هشداردهی به تیم امنیتی، زمان پاسخ را کاهش دهد.

- کاهش هزینهها: با جلوگیری از حملات و تهدیدات، IDS میتواند به کاهش هزینههای مربوط به بازیابی دادهها و سیستمها کمک کند.

- افزایش آگاهی از وضعیت شبکه: IDS به مدیران کمک میکند تا بهطور مستمر بر وضعیت شبکه و سیستمها نظارت داشته باشند.

محدودیتهای سیستم تشخیص نفوذ

در کنار مزایای خود، سیستمهای IDS با چالشها و محدودیتهایی هم مواجه هستند. به عنوان مثال:

- هشدارهای نادرست (False Positives): ممکن است برخی فعالیتهای عادی به عنوان تهدید شناسایی شوند و هشدارهای نادرست تولید شود.

- تشخیص دیرهنگام: در برخی موارد، IDS به موقع تهدید را شناسایی نمیکند.

- نیاز به منابع زیاد: سیستمهای IDS برای مانیتور کردن مداوم ترافیک نیاز به منابع پردازشی بالا دارند.

- و … از نمونه این محدودیتها هستند.

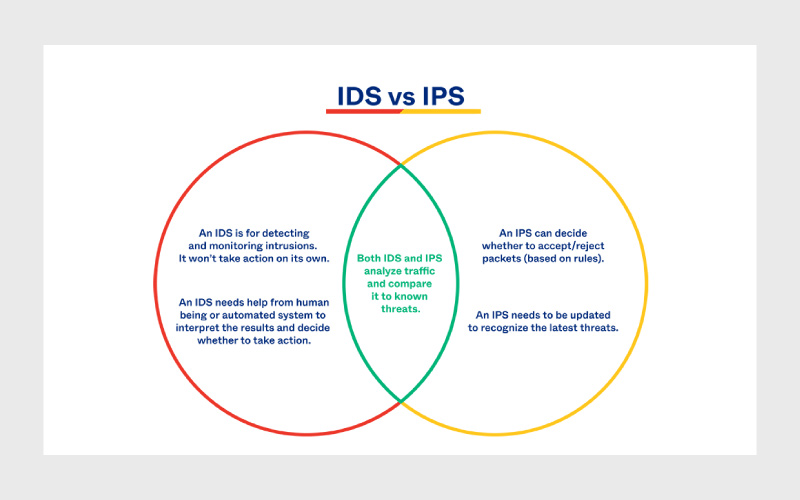

مقایسه IDS و سیستمهای پیشگیری از نفوذ (IPS)

اگرچه سیستمهای تشخیص نفوذ (IDS) و سیستمهای پیشگیری از نفوذ (IPS) عملکردهای مشابهی دارند، اما تفاوتهای مهمی هم بین آنها وجود دارد. IDS تنها به شناسایی تهدیدات و ارائه هشدار میپردازد، در حالی که IPS به طور فعال برای جلوگیری از نفوذ وارد عمل میشود و میتواند ترافیک مشکوک را مسدود کند.

| IDS | IPS | |

| عملکرد | شناسایی تهدیدات و هشدار | شناسایی و مسدودسازی خودکار تهدیدات |

| مداخله | بدون مداخله مستقیم | مداخله فعال برای جلوگیری از حمله |

| تاخیر در پاسخ | گاهی همراه با تاخیر | پاسخ آنی به تهدیدات |

استفاده از سیستمهای IDS را جدی بگیرید

سیستم تشخیص نفوذ (IDS) ابزاری حیاتی در حوزه امنیت شبکه است که با شناسایی و هشداردهی درباره فعالیتهای غیرمجاز، به بهبود امنیت و کاهش تهدیدات کمک میکند. با این حال، IDS نیازمند پیکربندی دقیق و نظارت مداوم است تا هشدارهای نادرست آن کم شود و کارایی سیستم به حداکثر برسد.

شرکتهایی که دادههای حساسی دارند، در زمینههای خاصی فعالیت میکنند یا سابقه حملات سایبری مختلف را دارند، بهتر است حتما از دو سیستم IPS و IDS استفاده کنند تا ریسک خطرات احتمالی را به حداقل برسانند.

منابع

www.barracuda.com | www.ibm.com

سوالات متداول

با استفاده از تکنیکهای تشخیص مبتنی بر رفتار (Anomaly-based Detection)، IDS میتواند فعالیتهای غیرعادی را شناسایی کند و تهدیدات ناشناخته را کشف کند.

عوامل مهم شامل نوع شبکه، نیازهای امنیتی، بودجه، قابلیت گسترش، و توانایی مدیریت هشدارها هستند.

ابزارهای محبوب شامل Snort، Suricata، و OSSEC هستند که هرکدام ویژگیهای خاصی برای تشخیص نفوذ ارائه میدهند.

دیدگاهتان را بنویسید